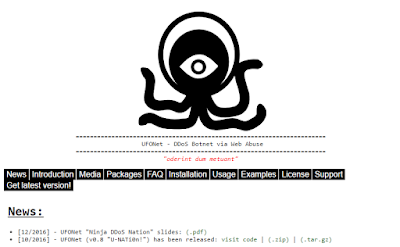

#DDOS #Bootnet, Recomiendo darle una mirada:

UFO #DDoS #Botnet: Al siguiente link, donde se puede ver la facilidad como se explica bajar el software, instalarlo y ser parte de un botnet, inclusive hay videos.

Usarlo en contra de un site es ilegal!!!.

./ufonet -a http://target.com.

Debemos reconocer que los atacantes estan a mayor velocidad que los fabricantes de seguridad.

http://ufonet.03c8.net/#intro

domingo, 25 de diciembre de 2016

#Mirai es un #Botnet de larga escala que toma posesión de dispositivos #IoT (Camaras, routers de casa, etc) y ha estado involucrado en ataques #DDoS del pasado 21 de Setiembre 2016 hacia DNS Services Dyn afectando a: #Twitter, #Netflix, #Airbnb, entre otros.

Se recomienda:

1.- Cambiar el default user y password de los dispositivos, usar como mínimo 08 caracteres, incluye letras, números, mayúsculas,minúsculas y alfanuméricos.

Por ejemplo algunos users por default son:

admin : admin

root : xc3511

root : vizxv

root : juantech

root : default

admin : admin1234

root : password

root : root

root : xmhdipc

admin : smcadmin

2.- Instala la última versión de software del fabricante de las cámaras o de los routers afectados.

3.- Ingresar a la configuración y desabilitar los protocolos de conexión remota como SSH/TELNET/SNMP para ingreso solo local.

4.- Instala un Firewall o UTM activando el módulo de IPS con firmas específicas para dispositivos IoT basados en Linux por lo general, adicionalmente activar el módulo de antivirus para tratar de bloquear trafico anómalo, de envio de comandos en trafico HTTP.

5.- No me cansaré, de mirar los logs y del firewall, ips, router de Internet.

Fuente: https://securelist.com/blog/research/76954/is-mirai-really-as-black-as-its-being-painted/

Se recomienda:

1.- Cambiar el default user y password de los dispositivos, usar como mínimo 08 caracteres, incluye letras, números, mayúsculas,minúsculas y alfanuméricos.

Por ejemplo algunos users por default son:

admin : admin

root : xc3511

root : vizxv

root : juantech

root : default

admin : admin1234

root : password

root : root

root : xmhdipc

admin : smcadmin

2.- Instala la última versión de software del fabricante de las cámaras o de los routers afectados.

3.- Ingresar a la configuración y desabilitar los protocolos de conexión remota como SSH/TELNET/SNMP para ingreso solo local.

4.- Instala un Firewall o UTM activando el módulo de IPS con firmas específicas para dispositivos IoT basados en Linux por lo general, adicionalmente activar el módulo de antivirus para tratar de bloquear trafico anómalo, de envio de comandos en trafico HTTP.

5.- No me cansaré, de mirar los logs y del firewall, ips, router de Internet.

Fuente: https://securelist.com/blog/research/76954/is-mirai-really-as-black-as-its-being-painted/

#LOGS de tu #Firewall

Siempre es recomendable revisar los eventos, logs de tus dispositivos de seguridad con cierta frecuencia.

El día de ayer en conjunto con los ingenieros de nuestro SOC, pudimos ver un tipo de Botnet, caso real:

Red local:

192.168.1.6

192.168.1.10

192.168.1.25

192.168.1.63

192.168.1.7

C&C Command Control Server, Trafico desde:

UK,

Suiza,

Rusia,

Francia:

163.172.32.234,

185.169.229.24,

91.107.107.222,

195.157.15.100,

62.213.67.229, Botnet detectado: Andromedad con más de 50,000 conexiones bloqueadas, por ello colocar un servidor o una PC con información sensible directo a Internet es muy peligroso.

Suscribirse a:

Entradas (Atom)